Остальные материалы цикла:

В предыдущей части мы разобрали достаточно полезные вопросы по требованиям к сертификатам, вне зависимости от того, где вы их будете добывать (с внутреннего CA или покупать у коммерческого), требования везде одинаковые. Сегодня мы завязываем с теорией и приступаем к практике — настройка сервера IIS на использование сертификатов для аутентификации пользователей.

Установка и настройка веб-сервера IIS

Во-первых, нам нужно установить роль IIS (если он ещё не установлен) — Installing IIS 7.5 on Windows Server 2008 R2. По умолчанию IIS не поддерживает клиентскую аутентификацию по сертификатам, поэтому эту поддержку нужно добавить:

- В Server Manager выберите установленную роль Web Server (IIS).

- В меню Actions выберите Add Role Services.

- В списке компонентов промотайте до раздела Security и в нём установите чек-боксы напротив: Client Certificate Mapping Authentication и IIS Client Certificate Mapping Authentication.

- В диалоговом окне нажмите Next –> Install.

Когда эти компоненты установлены, запустите Internet Information Services Manager. Выделите корневой узел вашего веб-сервера и в средней панели выберите Authentication. Найдите в списке Active Directory Client Certificate Authentication и убедитесь, что он Enabled. Если нет, включите его. Учтите, что эта настройка действует на уровне всего сервера, а не конкретного веб-сайта. Как только включите, этот метод аутентификации будет доступен для всех веб-сайтов.

Следующим этапом следует выбрать веб-сайт, который будет использовать аутентификацию пользователей по сертификатам и настроить для него SSL. Если у вас уже есть серверный сертификат, можете сразу приступать к настройке биндинга. Если нету, можете использовать эту статью для запроса сертификата с корпоративного CA — Web server certificate enrollment with SAN extension.

Биндинг настраиваетя следующим образом:

- В IIS Manager выберите веб-сайт (или веб-приложение).

- В правой панели (раздел Actions) выберите Bindings.

- В диалоговом окне нажмите Add.

- Укажите прокол HTTPS, номер порта и выберите сертификат SSL, который будет использоваться для доступа к веб-сайту.

- Примените изменения.

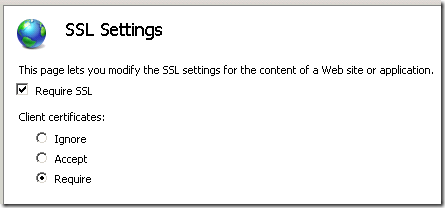

В том же окне (настроек веб-сайта), в средней панели выберите SSL Settings:

Установите флажок на Require SSL (т.е. подключения к веб-сайту без SSL не поддерживаются) и выберите подходящий пункт для клиентских сертификатов:

- Ignore — веб-сайт не будет использовать клиентские сертификаты совсем.

- Accept — если у клиента есть подходящий сертификат, сервер будет пробовать его использовать. Если сертификата у клиента нету или клиент не хочет его использовать — веб-сайт переходит к другим формам аутентификации (Anonymous или Basic Authentication, например).

- Require — если сертификата нет, тогда до свидания. Т.е. для просмотра веб-сайта требуется клиентский сертификат.

Когда выбрали подходящий режим, примените настройки (в правой панели нажмите Apply).

Настройка VPN и 802.11x wirelless

В обоих случаях (VPN и беспроводных сетей) вам потребуется использовать RADIUS для аутентификации пользователей. В Windows Server 2008 R2 есть свой RADIUS сервер, реализованный в службе Network Policy Server (NPS). После того, как роль NPS установлена, вам необходимо авторизовать сервер в Active Directory (если NPS установлен на рядовом сервере). Далее, вам нужно настроить клиенты RADIUS (точки доступа, серверы VPN). После того, как клиенты настроены и сконфигурированы, можно настраивать политики доступа к беспроводным сетям и/или VPN. Вот пример, как настраивается NPS для беспроводных сетей:

- В левой панели выберите корневой элемент: NPS (Local).

- В средней панели из выпадающего списка выберите "RADIUS Server for 802.1X Wireless or Wired Connections", и нажмите на ссылку "Configure 802.1X".

- В мастере "Configure 802.1X" выберите верхний переключатель — Secure Wireless Connections. Выберите имя для вашей политики или используйте имя по умолчанию. Нажмите Next.

- На странице Specify 802.1X Switches выберите только WAP objects и нажмите Next.

- На странице Configure an Authentication Method выберите "Microsoft: smart card or other certificate" и нажмите кнопку Configure. В открывшемся окне выберите сертификат, выданный для сервера NPS и нажмите Ok и Next.

- На странице Specify User Groups можете настроить группы пользователей, которым разрешён доступ к беспроводным сетям. Для всех пользователей Active Directory, используйте группу Domain Users. Нажмите Next.

- На странице Configure RADIUS Attributes вы можете настроить дополнительные атрибуты для WAP. Нажмите Next и Finish.

- В левой панели разверните Policies и выберите Network Policies.

- В средней панели выберите только что созданную политику.

- Перейдите во вкладку Conditions выберите дефолтный элемент и нажмите Edit.

- В секции Other снимите флажок с "Wireless – Other" и нажмите Ok.

- Вы можете добавить дополнительные требования. Например, ограничить доступ к беспроводным сетям по времени. Скажем, только в рабочее время.

- Перейдите во вкладку Constraints выберите секцию Authentication Methods и снимите флажки с:

- Microsoft Encrypted Authentication Version 2 (MS-CHAP-v2);

- Microsoft Encrypted Authentication (MS-CHAP).

- Перейдите во вкладку Settings.

- Выберите секцию Encryption и снимите флажки со всех элементов, кроме "Strongest Encryption (MPPE 128-bit)".

- Нажмите Ok, чтобы сохранить изменения.

По аналогичному принципу настраиваете аутентификацию клиентов по сертификатам и для VPN.

Вот, наверное, и всё, что я хотел рассказать в этом цикле постов. Надеюсь, кому-нибудь поможет.

Comments: